반응형

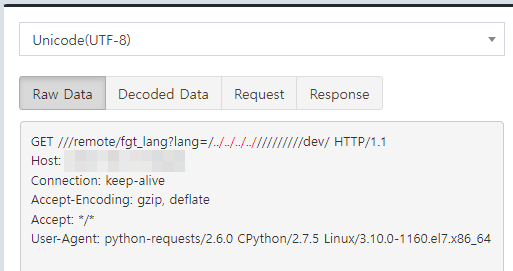

웹방화벽 장비 모니터링 중 이상 이벤트 발견

탐지 룰명 : Directory Traversal

../ 문자열로 탐지된것으로 추정

User-Agent는 python-requests로 되어있다.

파이썬프로그램을 통한 요청인거 같다.

/remote/fgt_lang?라는 문자열로 구글링을 해보았다.

CVE-2018-13379 관련 FortiOS SSL VPN 취약점 내용과 동일하다.

취약점 원리

/remote/fgt_lang?lang 매개변수의 입력값 필터링이 잘 되어 있지 않아 발생하는 취약점이다.

입력값 검증이 미흡하여 공격자는 ../ 디렉터리 이동을 통해 sslvpn_websession파일에 접근한다.

sslvpn_websession 파일은 VPN 계정정보가 담겨있는 평문파일이다.

조치

1. 공격자 IP 블랙리스트 등록

2. 보안장비 탐지/차단

3. 취약 버전 업그레이드

1,2번은 임시방편일뿐 근본적인 해결방안은 아니다.

취약점이 개선된 업그레이드 버전을 쓰는것을 권장한다.

반응형

'모의해킹 > 웹해킹' 카테고리의 다른 글

| SSL 인증서 용도 목적 Openssl과 차이 (0) | 2024.01.19 |

|---|---|

| 취약한 웹 모의해킹 환경 DVWA 및 APM 구축하기, 설치파일 (0) | 2023.04.24 |

| 웹(Web) 취약점 진단 점검 방법 항목 28개 주요정보통신기반시설 기술적 취약점 분석 평가 방법 (0) | 2023.04.01 |

| [Web] Sqlinjection 테스트 (0) | 2017.07.29 |

| [PHP] PHP로 DB(Database) 선택하기 (0) | 2017.07.09 |

댓글